webhostdiy.com, sobat tech! Kalau kamu lagi nyantai main game atau kerja di PC Windows, bayangin aja kalau sistem keamanan yang kamu andalkan bisa dibypass sejak PC baru nyala. Gila nggak? Nah, belakangan ini ada berita heboh soal bug serius di motherboard populer dari brand kayak Gigabyte, MSI, ASUS, dan ASRock. Bug ini ngasih celah buat serangan pre-boot, artinya musuh bisa nyusup sebelum Windows bahkan loading. Kita bahas yuk, santai aja seperti lagi ngobrol di warung kopi, biar kamu paham risikonya dan gimana cara ngatasinnya. Artikel ini buat kamu yang penasaran, dan pastinya original dari WEBHOSTDIY.COM – situsnya para DIY-ers yang suka bangun PC sendiri.

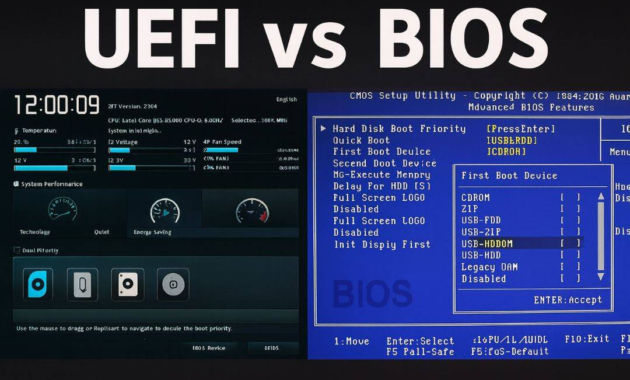

Jadi, ceritanya dimulai dari penemuan researcher dari Riot Games, perusahaan di balik game hits seperti Valorant. Mereka lagi sibuk ngembangin anti-cheat Vanguard, eh malah ketemu celah di firmware UEFI motherboard. UEFI itu apa sih? Singkatnya, UEFI adalah software yang jalan duluan pas PC dinyalain, sebelum OS kayak Windows ambil alih. Dia yang ngurus inisialisasi hardware, termasuk proteksi keamanan seperti Secure Boot. Secure Boot ini fungsinya ngecek supaya cuma software tepercaya yang boleh jalan, biar nggak ada malware nyusup.

Nah, bug ini spesifiknya ada di bagian IOMMU (Input-Output Memory Management Unit). IOMMU ini kayak firewall hardware yang ngejaga RAM dari akses langsung perangkat eksternal via DMA (Direct Memory Access). DMA itu fitur yang bikin perangkat seperti kartu grafis atau PCIe device bisa baca-tulis RAM tanpa lewat CPU, biar cepet. Tapi kalau IOMMU nggak diinisialisasi bener, proteksi DMA palsu dong! Firmware bilang “aman nih”, padahal IOMMU mati, jadi RAM terbuka lebar buat serangan. Bayangin, kalau ada perangkat jahat yang dipasang fisik ke PCIe slot, dia bisa baca atau ubah memori sistem sebelum OS boot. Ini berbahaya banget, soalnya serangan kayak gini nggak keliatan sama antivirus biasa.

Motherboard mana aja yang kena? Dari laporan, Gigabyte paling banyak disorot dengan empat CVE baru: CVE-2025-7029, CVE-2025-7028, CVE-2025-7027, dan CVE-2025-7026. Ini semua di System Management Mode (SMM), bagian super aman di UEFI yang seharusnya nggak bisa diutak-atik. Celahnya karena handler SMM nggak validasi data bener, jadi attacker bisa eksekusi kode arbitrer di SMRAM (secure memory). Hasilnya? Bisa bypass Secure Boot, pasang backdoor firmware yang tahan lama, dan kendaliin PC dari akar. Model Gigabyte yang kena banyak, mulai dari Intel 100 series sampe 500 series kayak H110, Z590, dan ratusan lini produk lainnya. Nggak cuma Gigabyte, ASUS, MSI, dan ASRock juga punya model-model tertentu yang rentan karena implementasi UEFI yang beda-beda.

kunjungi laman berita terbaru di Indonesiaartnews.or.id

Kenapa ini jadi masalah besar? Pertama, buat gamer. Di Valorant, Vanguard sekarang deteksi sistem rentan dan blokir game launch. Muncul pop-up bilang “system integrity nggak terjamin karena fitur keamanan dimatiin”. Ini karena cheat bisa load duluan sebelum anti-cheat jalan, bikin mereka susah dideteksi. Tapi nggak cuma game, sob. Di dunia nyata, ini bisa dimanfaatin hacker buat serangan lebih serius. Misalnya, instal bootkit malware yang invisible, atau modifikasi RAM buat nyuri data sensitif sebelum Windows proteksinya aktif. Yang bikin ngeri, serangan ini butuh akses fisik – jadi kalau PC kamu di tempat umum atau dibawa-bawa, risiko naik. Tapi jangan panik, nggak ada bukti eksploitasi di alam liar belum.

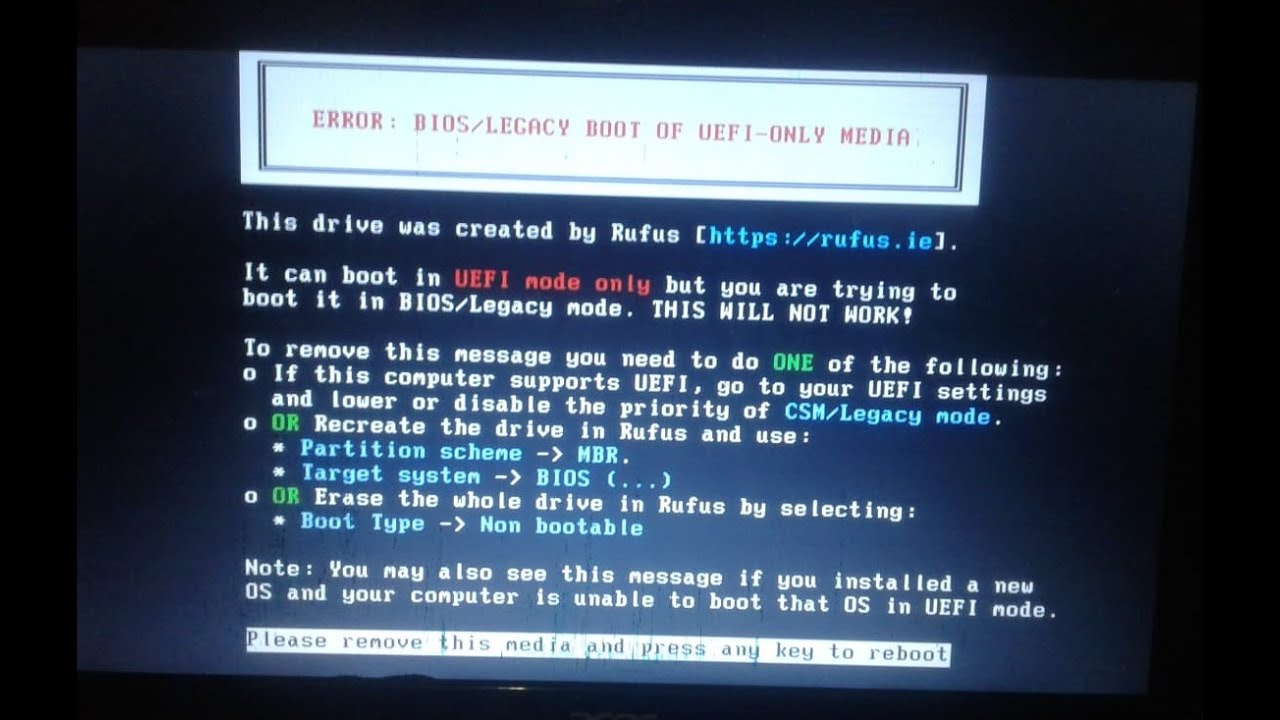

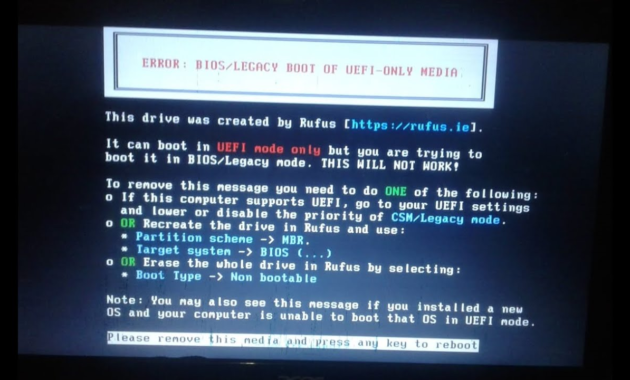

Gimana cara kerjanya secara teknis? Santai, aku jelasin gampang. Pas PC boot, UEFI mulai inisialisasi. Di tahap awal, sistem lagi “paling bebas” – akses penuh ke hardware tanpa batas. IOMMU seharusnya nyala duluan buat lindungin RAM dari DMA attack. Tapi di motherboard rentan, firmware salah bilang IOMMU on, padahal enggak. Jadi, kalau ada PCIe device jahat (misalnya USB khusus atau card palsu), dia bisa injek kode ke memori. Ini mirip backdoor di level firmware, yang susah dibersihin karena di bawah OS. Researcher bilang, “Sistem lagi di state paling privileged pas baru nyala, dan proteksi baru ada setelah firmware load.” Di Gigabyte, celah di SMI handler bikin attacker bisa tulis arbitrary ke SMRAM via pointer-pointer yang nggak dicek.

Respons dari pabrikan? Untungnya, mereka gerak cepet. Gigabyte rilis update BIOS buat model-model kena, bisa di-download dari situs resmi mereka. ASUS, MSI, dan ASRock juga punya advisory keamanan dengan patch firmware. Saran dari CERT/CC: Backup data dulu, lalu update BIOS via tool resmi kayak Q-Flash di Gigabyte. Setelah update, cek lagi setting BIOS biar Secure Boot tetep on. Riot Games sendiri update Vanguard buat deteksi dan kasih warning, biar user segera fix.

Buat kamu yang punya PC DIY, ini reminder penting: Selalu pantau update firmware. Cek model motherboard kamu di situs vendor – misalnya Gigabyte di gigabyte.com/support/security. Kalau kamu pake Windows, pastiin BitLocker atau fitur enkripsi lain on, meski nggak sepenuhnya lindungin dari pre-boot attack. Dan yang paling gampang: Jaga PC dari akses fisik orang asing. Pakai lock atau simpan di tempat aman.

Kesimpulannya, bug UEFI ini nunjukin betapa rapuhnya keamanan di level hardware. Motherboard populer kayak Gigabyte yang biasa kita puji karena murah dan performa bagus, ternyata punya lubang. Tapi dengan update rutin, kamu bisa tidur nyenyak. WEBHOSTDIY.COM saranin, kalau lagi build PC baru, pilih vendor yang rajin patch security. Share pengalamanmu di komentar yuk, pernah kena masalah firmware gini nggak? Stay safe, sobat!